我一直以来都是“先攻击自己”的支持者,这是一种建立一些进攻技能的想法,这样你就可以很好地攻击在伦理上为改善社会而打破应用程序。不管它们是你自己开发的应用程序,还是你在开发团队中测试的应用程序,这都不重要,它们的技能和结果都是一样的——你在坏人做之前就发现了不好的东西。

现在我可以和大家分享的是,在过去的几个月里,我一直在努力与Pluralsight的同事和另一位作者一起更进一步,开始构建一个道德黑客系列。

你现在就可以去Pluralsight上观看课程或阅读。让我来分享一下这方面的背景知识,以及关于SQL注入的本系列第一节课的内容,以及接下来您将会看到的内容。

这是Pluralsight上排名第一的要求内容

标题说明了一切——这就是你一直想要的!这里的"你"指的是那些用过Pluralsight的“请求课程”功能就你想在图书馆看到的内容提出你的想法,很明显,这是CEH:

道德黑客的内容是大规模在需求。坦率地说,我很高兴看到这一点,不仅因为这对我创作的内容有明显的好处,而且因为这个话题正在被认真对待。人们对这种性质的安全内容的需求超过了最新的闪亮JavaScript框架或其他可能更吸引人的技术,这些技术通常在库中得到很高的评价。

你会注意到的一件事是对CEH(认证道德黑客)的引用,我想把它放在上下文中,因为它对理解我们在这里构建的东西很重要。

在另一

另一是一个在相当广泛的范围内展示安全意识的认证。我们讨论了从SQL注入(显然,这是本博客的标题)到网络侦察,然后再到一些我不太熟悉的话题,比如缓冲区溢出。CEH由EC-Council运营,是一家商业企业,还提供其他一些证书。他们将CEH定位为一个广为人知的名字,在某些情况下,甚至是就业的先决条件。

一个很好的例子是美国国防部批准他们的认证:

美国国防部在2004年发布了8570号指令,要求对所有信息保障“IA”岗位进行基线认证。2010年2月,该指令得到了加强,将认证道德黑客包括在计算机网络防御类别“CND”中。

许多其他的保安职位要求候选人持有这一证书,以便进入公司。可以说,EC-Council在推广他们围绕CEH创建的品牌方面做得非常好,并将其作为上述角色的先决条件。

这不仅是对CEH的批评,也是对其他证书的批评。许多人的反对意见是,仅仅获得某种证书并不足以证明某人有能力扮演,比如说,渗透测试员这样的角色。当然,他们是绝对正确的,因为任何一张“纸”,无论是证书、学位还是介于两者之间的任何东西,都不足以证明一个候选人适合某个职位。据你所知,他们可能是个胡言乱语的疯子;一个有证书的疯子,是的,但他仍然是一个疯子,而且完全不适合扮演这个角色。

这些证书的作用是建立一个最低标准。雇主可以看那些达到标准的候选人,并且对他们的能力有一定的信心最低功能。除此之外,显然有许多不同的方法来评估更高程度的能力,但你可以看到,许多组织对那些拥有CEH的候选人的吸引力。

我参与构建的Pluralsight系列帮助那些希望获得CEH地位的人做好准备。那些通过这个系列的人将处于一个非常好的位置,然后参加考试,并以优异的成绩通过。我将建立一些与我的直接专业领域相关的课程(即web应用程序安全),其他人将致力于更好地与他们的专业相匹配的领域。我自己没有参加过CEH认证,坦白地说,这可能不会给我带来很多好处我的职业发展方向,我只会把重点放在我熟悉的,也符合CEH课程的主题上。

这几乎是关于CEH我想说的最后一点;原因如下:

首先,这是一个SQL注入课程

我用同样的方法看待CEH,就像我上面描述的那样——把它看作一个最小条形图。当我开始创建这门课程时,我确保ec委员会在他们的SQL注入材料中谈论的所有内容都在课程中……然后我继续下去。我建立了最好的SQL注入课程,我认为我可以和它也涵盖了您需要了解的关于CEH的内容。

这对我来说是一个非常重要的目标,因为我想要一门独立的课程。如果您想将此作为通往CEH地位的学习路径的一部分,那么很好,但如果您只是对SQLi作为一个主题感兴趣,那么绝对没有任何特定的证书会使它与您不相关。

就课程内容而言,总共有9个模块,分布在近5个半小时内:

- 为什么SQL注入很重要

- 了解SQL查询

- SQL注入的机制

- 发现模式和提取数据

- SQL盲注

- 高级SQL注入概念

- 防御攻击

- 逃避技术

- 自动化注入攻击

这篇文章非常深入地讨论了注入,并涵盖了该主题的每个主要方面。其中一些我在之前的课程中提到过,比如首先攻击自己但在这门课上,我要去的方式更深。盲目SQL注入就是一个很好的例子,我花了很多时间讨论基于布尔和时间的注入机制,而基于错误和联合注入是不可能的。

“机制”在这里是非常重要的一点——这是关于在一个非常基本的水平上理解这些是如何工作的。例如,我不仅讨论传递给web应用程序的攻击向量,还在目标系统上运行SQL Profiler,以显示数据库服务器是如何解释攻击的,当然还有它返回的数据。我也把这个放进去了今天的在风险方面的背景。例如,你可以看到很多关于使用xp_cmdshell在主机上执行命令的例子,但是没有太多的注释解释这在SQL Server 2005和更新版本中默认是禁用的。当然,如果有足够的特权,您可以运行sp_configure来恢复它的功能,但是在早期的RDBMS实现时代,这种语义经常会丢失。

哦,课程中使用的所有例子都可以在我专门为这门课程和我在Pluralsight目录中创建的其他网站上立即进行练yaboPG电子习。不要只是看着别人谈论SQL注入,走出去,自己在一个不会让自己陷入麻烦的环境中做它!

现在你可能想知道——SQL注入——是这样的真的还一个问题吗?当然,让我解释一下。

SQL注入真的还存在吗?我们不是已经解决这个问题了吗?

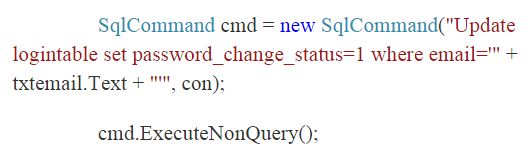

是的,它仍然是巨大的事情,即使我们在写代码的时候有很多“掉入成功的陷阱”的方式,它仍然非常普遍。现在流行的部分原因是遗留问题的长尾效应在你可以说我们对注射有很好的认识之前就已经形成了。但不幸的是,另一个重要的部分是新建造的东西有注入风险。就在上周我偶然发现如何发送忘记密码的链接在电子邮件为重置在asp.net c#建议这样做:

任何一个知道要找什么的人只要两秒钟就能看到关键的问题。再深入一点,您还可以看到它使用“sa”帐户连接到数据库,好吧,就这样了——现在服务器上的所有东西都没有了。

这就是SQL注入的问题——不仅仅是有很多遗留的东西存在风险(确实有),而是我们仍然建立新的有风险的东西。这就是它在OWASP前10名中保持第一的原因:

这是2013年的最新版本,它在2010年也高居榜首:

我们知道关于这个风险……我们还在这里。

总结

这就是课程内容现在就可以去看了.想要了解本系列的内容,请查看另一的课程大纲希望在接下来的几个月里,通过我和我的同行们,能看到Pluralsight上概述的主题。为了介绍道德黑客系列,戴尔·梅瑞狄斯的《理解道德黑客》(Understanding Ethical Hacking)有课程也和他的一样死了踏勘与足迹课程所以现在有一大堆的内容,如果你想继续跟随这个系列。